Moderní použití kryptologie: Porovnání verzí

m |

|||

| (Není zobrazeno 19 mezilehlých verzí od 6 dalších uživatelů.) | |||

| Řádek 1: | Řádek 1: | ||

| − | + | [[Základní rozdělení kryptologie|Kryptologie]] je matematický vědní obor, který se zabývá utajováním a odkrýváním obsahu tajných zpráv. K tomu využívá šifrovací a dešifrovací algoritmy.<br /> | |

| + | Slovo kryptologie pochází z řečtiny => '''kryptós''' = skrytý a '''logia''' = studovat<br /> | ||

| + | |||

| + | '''Moderní kryptologie''' pracuje na pomezí matematiky, [[výpočetní technika|výpočetní techniky]] a elektrotechniky. Nejčastěji je využívána k ochraně dat ve formě, počítačového hesla, digitálního podpisu a také je využívána k autentizaci dat, viz níže.<ref>Cryptography. In: <i>Wikipedia: the free encyclopedia</i> [online]. Wikimedia Foundation, 2001-. Dostupné z: http://en.wikipedia.org/wiki/cryptography</ref><br /> | ||

| + | |||

Kryptologie se dále dělí na tři skupiny: | Kryptologie se dále dělí na tři skupiny: | ||

* [[Kryptografie]] - zabývá se šifrovacími algoritmy a konstrukcí šifrovacích klíčů | * [[Kryptografie]] - zabývá se šifrovacími algoritmy a konstrukcí šifrovacích klíčů | ||

* [[Kryptoanalýza]] - snaží se zajistit dešifrovací kód a prolomit šifrovací algoritmy | * [[Kryptoanalýza]] - snaží se zajistit dešifrovací kód a prolomit šifrovací algoritmy | ||

| − | * [[Steganografie]] - snaží se zakrýt existenci tajné zprávy | + | * [[Steganografie]] - snaží se zakrýt existenci tajné zprávy<ref name="doseděl">DOSEDĚL, Tomáš. <i>Počítačová bezpečnost a ochrana dat</i>. 1. vyd. Brno: Computer Press, 2004, 190 s. ISBN 80-251-0106-1.</ref> |

| − | |||

| − | |||

| − | |||

| − | |||

== Základní pojmy moderní kryptologie == | == Základní pojmy moderní kryptologie == | ||

=== Šifrovací algoritmus === | === Šifrovací algoritmus === | ||

| Řádek 19: | Řádek 19: | ||

Další důležité pojmy z oblasti kryptologie viz [[Základní pojmy v kryptologii]] | Další důležité pojmy z oblasti kryptologie viz [[Základní pojmy v kryptologii]] | ||

== Dělení moderní kryptografie == | == Dělení moderní kryptografie == | ||

| − | === | + | === Symetrická kryptografie === |

| − | Symetrická kryptografie využívá pro šifrování i dešifrování zprávy jeden klíč. Využívá se ve všech tradičních formách [[šifrování]], které byly objeveny do 70. let 20. století. Výhodou je nízká výpočetní náročnost při vytváření a rychlost. Naopak nevýhodou je, že obě strany musí spolu sdílet tajný klíč, na kterém se musí předem dohodnout nebo jej předem náhodně vygenerovat. Na správu a počet klíčů je symetrická kryptografie velice náročná. Aby se předešlo vyzrazení, často se symetrické šifry používají v kombinaci se šifrou asymetrickou. Symetrické šifry dále dělíme na šifry blokové a proudové.<ref name="singh">SINGH, Simon. <i>Kniha kódů a šifer: tajná komunikace od starého Egypta po kvantovou kryptografii</i>. 2. vyd. Praha: Dokořán, 2009, 382 s. ISBN 978-80-7363-268-7.</ref> | + | [[Symetrická kryptografie]] využívá pro šifrování i dešifrování zprávy jeden klíč. Využívá se ve všech tradičních formách [[šifrování]], které byly objeveny do 70. let 20. století. Výhodou je nízká výpočetní náročnost při vytváření a rychlost. Naopak nevýhodou je, že obě strany musí spolu sdílet tajný klíč, na kterém se musí předem dohodnout nebo jej předem náhodně vygenerovat. Na správu a počet klíčů je symetrická kryptografie velice náročná. Aby se předešlo vyzrazení, často se symetrické šifry používají v kombinaci se šifrou asymetrickou. Symetrické šifry dále dělíme na šifry blokové a proudové.<ref name="singh">SINGH, Simon. <i>Kniha kódů a šifer: tajná komunikace od starého Egypta po kvantovou kryptografii</i>. 2. vyd. Praha: Dokořán, 2009, 382 s. ISBN 978-80-7363-268-7.</ref> |

[[Soubor:Symetrická šifra.png|thumb|Obr. 1 Symetrická šifra]] | [[Soubor:Symetrická šifra.png|thumb|Obr. 1 Symetrická šifra]] | ||

==== Blokové a proudové šifry ==== | ==== Blokové a proudové šifry ==== | ||

[[Blokové šifry]] používají algoritmy, které otevřený text šifrují po blocích.<br /> | [[Blokové šifry]] používají algoritmy, které otevřený text šifrují po blocích.<br /> | ||

| − | [[Proudové šifry]] otevřený text šifrují po jednotlivých [[ | + | [[Proudové šifry]] otevřený text šifrují po jednotlivých [[Shannonovo chápání informace|bitech]].<br /> |

Oba typy šifrování se dost prolínají, dochází k přepínání mezi jednotlivými šiframi, v krajním případě může také délka bloku degradovat na velikost jednoho znaku. | Oba typy šifrování se dost prolínají, dochází k přepínání mezi jednotlivými šiframi, v krajním případě může také délka bloku degradovat na velikost jednoho znaku. | ||

Blokové šifrování je snadno prolomitelné, proto bylo vyvinuto pět [[módy činnosti|módů činnosti]].<ref name="doseděl"/> | Blokové šifrování je snadno prolomitelné, proto bylo vyvinuto pět [[módy činnosti|módů činnosti]].<ref name="doseděl"/> | ||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

==== Algoritmy symetrické kryptografie ==== | ==== Algoritmy symetrické kryptografie ==== | ||

Při tvorbě těchto algoritmů se používají dvě techniky, [[substituce]] a [[transpozice]]. | Při tvorbě těchto algoritmů se používají dvě techniky, [[substituce]] a [[transpozice]]. | ||

* '''Substituční šifry''' | * '''Substituční šifry''' | ||

| − | + | ** písmena ve zprávě zachovávají svou pozici, ale během šifrování jsou nahrazena jinými znaky | |

* '''Transpoziční šifry''' | * '''Transpoziční šifry''' | ||

| − | + | ** písmena si zachovávají svou totožnost, ale během šifrování se každé písmeno ve zprávě přemístí na jinou pozici<ref name="adams">ADAMS, Simon. <i>Šifry a kódy: od hieroglyfů po hackery</i>. 1. vyd. Praha: Slovart, 2003, 96 s. ISBN 80-7209-503-X.</ref> | |

V moderní kryptologii se využívají '''šifrovací algoritmy''', které tyto dvě techniky '''kombinují'''. | V moderní kryptologii se využívají '''šifrovací algoritmy''', které tyto dvě techniky '''kombinují'''. | ||

| − | * | + | * [[DES|DES]] ([[Data Encryption Standard]]) |

| − | + | ** symetrická bloková šifra, která má 2<sup>56</sup> klíčů | |

| − | + | ** nejširší využití našla ve '''finančním sektoru''' | |

| − | + | ** je však snadno prolomitelná, klíč se v dnešní době dá vyhledat během jediného dne | |

| − | + | ** v současnosti se proto DES používá ve verzi zvané '''trojitý DES''' => klíč se skládá ze dvou až tří DES klíčů (112 nebo 168 bitů) | |

| − | * | + | * [[AES|AES]] (Advanced Encryption Standard) |

| − | + | ** šifrovací algoritmus pro '''ochranu elektronických dat''', který s původním názvem Rijndael zvítězil v soutěži pořádané [[Národní institut pro standardy a technologie|Národním institutem pro standardy a technologie]] (NIST) | |

| − | + | ** jedná se o symetrickou blokovou šifru, která k šifrování a dešifrování využívá jeden klíč | |

| − | + | ** délka klíče je může nabývat hodnoty 128, 192 a 256 bitů, měl by tak být odolný proti [[útok hrubou silou|útokům hrubou silou]]<ref name="piper">PIPER, Fred a MURPHY, Sean. <i>Kryptografie</i>. 1. vyd. Praha: Dokořán, 2006, 157 s. ISBN 80-7363-074-5.</ref> | |

| − | * | + | * [[IDEA|IDEA]] (International Data Encryption Algorithm) |

| − | + | ** bloková šifra, která používá 128-bitový klíč a šifruje bloky o délce 64 bitů | |

| − | + | ** byla používána v [[Pretty Good Privacy]] (PGP) = počítačový program sloužící k '''šifrování a podepisování'''<ref name="vondruška">VONDRUŠKA, Pavel. <i>Kryptologie, šifrování a tajná písma</i>. 1. vyd. Praha: Albatros, 2006, 340 s. ISBN 80-00-01888-8.</ref> | |

| − | * | + | * [[RC2]] (zkratka autorova pseudonymu Rivest Cipher) |

| − | + | ** bloková šifra, která pracuje s 64-bitovými bloky dat, autorem je Ronald Rivest | |

| − | + | ** délka klíče se může měnit | |

| − | * | + | * [[RC4]] (zkratka autorova pseudonymu Rivest Cipher) |

| − | + | ** proudová šifra, používá se např. pro šifrovaný přenos [[webové stránky|webových stránek]] | |

| − | + | ** patent patří stejně jako u RC2 firmě RSA | |

| − | + | ** až do roku 1994 byl tento algoritmus tajen<ref name="doseděl"/> | |

| − | === | + | === Asymetrická kryptografie === |

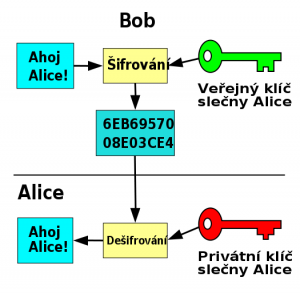

| − | Asymetrická kryptografie využívá pro šifrování a dešifrování zprávy dva rozdílné klíče. Každý uživatel si tak nastaví veřejný šifrovací klíč a dešifrovací klíč soukromý. Soukromý klíč musí zůstat v tajnosti.<ref name="singh"/>[[Soubor:Asymetrická kryptografie.svg.png|thumb|Obr. 2 Asymetrická šifra]] | + | [[Asymetrická kryptografie]] využívá pro šifrování a dešifrování zprávy dva rozdílné klíče. Každý uživatel si tak nastaví veřejný šifrovací klíč a dešifrovací klíč soukromý. Soukromý klíč musí zůstat v tajnosti.<ref name="singh"/>[[Soubor:Asymetrická kryptografie.svg.png|thumb|Obr. 2 Asymetrická šifra]] |

Tyto veřejné a soukromé klíče tvoří tzv. '''klíčový pár'''. Proto text, který je zašifrován jedním klíčem z páru, může být dešifrován pouze druhým klíčem ze stejného páru.<ref name="doseděl"/> | Tyto veřejné a soukromé klíče tvoří tzv. '''klíčový pár'''. Proto text, který je zašifrován jedním klíčem z páru, může být dešifrován pouze druhým klíčem ze stejného páru.<ref name="doseděl"/> | ||

==== Algoritmy asymetrické kryptografie ==== | ==== Algoritmy asymetrické kryptografie ==== | ||

| − | Tyto algoritmy se využívají nejen při šifrování, ale také při vytváření elektronických podpisů.<ref name="vondruška"/> | + | Tyto algoritmy se využívají nejen při šifrování, ale také při vytváření [[digitální podpis|elektronických podpisů]].<ref name="vondruška"/> |

| − | * | + | * [[RSA]] (podle počátečních písmen autorů) |

| − | + | ** roku 1978 tento algoritmus vytvořili Ron Rivest, Adi Shamir a Len Adleman | |

| − | + | ** velikost bloků se pohybuje od velikosti 640 bitů, výjimkou nebývají ani velikosti 1024 nebo 2048 bitů | |

| − | + | ** proces je pomalejší než u symetrických šifer, protože šifrovací i dešifrovací procesy zahrnují hodně výpočtů s velkými čísly | |

| − | + | ** největší uplatnění nachází při '''tvorbě digitálních podpisů''', příležitostně se používá také k '''šifrování symetrických algoritmů''' | |

| − | * | + | * [[El Gamal]] |

| − | + | ** základ amerického [[standard pro digitální podpisy|standardu pro digitální podpisy]] (DSS) | |

| − | + | ** klíče obdobných velikostí jako u RSA | |

| − | + | ** ne moc vhodný algoritmus pro klasické šifrování<ref name="piper"/> | |

== Využití moderní kryptologie == | == Využití moderní kryptologie == | ||

| − | === | + | === Autentizace === |

| − | Autentizace má dva různé významy | + | [[Autentizace]] má dva různé významy |

# '''Autentizace původu dat''' - ověřuje odkud data skutečně pocházejí | # '''Autentizace původu dat''' - ověřuje odkud data skutečně pocházejí | ||

# '''Autentizace entit (párová)''' - jedna entita ověřuje entitu druhou | # '''Autentizace entit (párová)''' - jedna entita ověřuje entitu druhou | ||

Většinou probíhá právě výměnou zpráv mezi dvěma entitami = '''autentizační protokol'''.<br /> | Většinou probíhá právě výměnou zpráv mezi dvěma entitami = '''autentizační protokol'''.<br /> | ||

V tomto kontextu nemusí být entitou pouze člověk, ale může se jednat i o počítač. Aby uživatel mohl prokázat svou totožnost, nejen jinému uživateli, ale i počítači, využívají se k tomu tři prvky: | V tomto kontextu nemusí být entitou pouze člověk, ale může se jednat i o počítač. Aby uživatel mohl prokázat svou totožnost, nejen jinému uživateli, ale i počítači, využívají se k tomu tři prvky: | ||

| − | * '''něco známého''' - heslo, PIN, atd. | + | * '''něco známého''' - heslo, [[PIN]], atd. |

* '''něco vlastněného''' - plastiková kartička, autentizační kalkulačka, atd. | * '''něco vlastněného''' - plastiková kartička, autentizační kalkulačka, atd. | ||

| − | * '''něco charakteristického pro uživatele''' - otisky prstů, sken sítnice, podpisy, rozpoznání | + | * '''něco charakteristického pro uživatele''' - otisky prstů, sken sítnice, podpisy, rozpoznání hlasu |

Autentizace lze docílit také '''symetrickou kryptografií'''. Pak rozlišujeme dva druhy autentizace: | Autentizace lze docílit také '''symetrickou kryptografií'''. Pak rozlišujeme dva druhy autentizace: | ||

# '''Jednostranná''' - jeden uživatel se prokazuje druhému (ověřování pravosti v bankomatu, přihlašování do počítače,...) | # '''Jednostranná''' - jeden uživatel se prokazuje druhému (ověřování pravosti v bankomatu, přihlašování do počítače,...) | ||

# '''Oboustranná''' - oba uživatelé se prokazují navzájem (viz výše autentizační protokol) | # '''Oboustranná''' - oba uživatelé se prokazují navzájem (viz výše autentizační protokol) | ||

Nejrozšířenějším autentizátorem, hlavně ve finančním sektoru je [[kód pro ověření zprávy]] (MAC = Message Authentication Code)<ref name="piper"/> | Nejrozšířenějším autentizátorem, hlavně ve finančním sektoru je [[kód pro ověření zprávy]] (MAC = Message Authentication Code)<ref name="piper"/> | ||

| − | === | + | === Digitální podpis === |

[[Soubor:Digital Signature diagram cs.svg.png|thumb|Obr. 3 Digitální podpis]] | [[Soubor:Digital Signature diagram cs.svg.png|thumb|Obr. 3 Digitální podpis]] | ||

| − | Pro vytváření | + | Pro vytváření [[elektronický podpis|digitálních podpisů]] se využívají asymetrické algoritmy. Úkolem takového podpisu je zajistit, aby po podepsání nebyl obsah otevřeného textu pozměněn. Pracuje se s dvojicí klíčů, veřejným a soukromým.<br /> |

| − | Určitá osoba zaeviduje veřejný klíč u nezávislé autority a obdrží elektronické potvrzení o jeho vlastnictví = | + | Určitá osoba zaeviduje veřejný klíč u nezávislé autority a obdrží elektronické potvrzení o jeho vlastnictví = certifikát.<br /> |

| − | Vlastník soukromého klíče použije na otevřený text | + | Vlastník soukromého klíče použije na otevřený text transformaci = '''elektronický podpis'''.<br /> |

K veřejnému klíči má přístup kdokoliv, není důvod jej utajovat. Pomocí tohoto klíče lze pouze ověřit, že byl podepsán a že po podepsání nebyl text pozměněn.<ref name="vondruška"/><br /> | K veřejnému klíči má přístup kdokoliv, není důvod jej utajovat. Pomocí tohoto klíče lze pouze ověřit, že byl podepsán a že po podepsání nebyl text pozměněn.<ref name="vondruška"/><br /> | ||

Zpracování asymetrické kryptografie je z výpočetního hlediska velice náročné, proto se využívají tzv. [[hashovací funkce]].<br /> | Zpracování asymetrické kryptografie je z výpočetního hlediska velice náročné, proto se využívají tzv. [[hashovací funkce]].<br /> | ||

| Řádek 114: | Řádek 95: | ||

'''Hash''' = digitální otisk zprávy.<br /> | '''Hash''' = digitální otisk zprávy.<br /> | ||

Základním principem je to, že výslednou hashovací funkcí je '''zhuštěný otisk''' => ten zastupuje původní zprávu. Hashovací funkce přijímají vstupní data libovolné délky, ale výstupní data jsou vždy řetězce o stejné délce.<ref name="piper"/> | Základním principem je to, že výslednou hashovací funkcí je '''zhuštěný otisk''' => ten zastupuje původní zprávu. Hashovací funkce přijímají vstupní data libovolné délky, ale výstupní data jsou vždy řetězce o stejné délce.<ref name="piper"/> | ||

| − | === | + | === Certifikační autority === |

| − | Hlavním úkolem certifikační autority je poskytování digitálně podepsaných certifikátů, které propojí entitu s hodnotou jeho veřejného klíče. Aby mohl být certifikát udělen, musí být veřejný klíč všeobecně známý a přístupný.<br /> | + | Hlavním úkolem [[certifikační autorita|certifikační autority]] je poskytování digitálně podepsaných certifikátů, které propojí entitu s hodnotou jeho veřejného klíče. Aby mohl být certifikát udělen, musí být veřejný klíč všeobecně známý a přístupný.<br /> |

'''Certifikát''' je podepsaná zpráva, na které najdeme totožnost entity, hodnotu jejího veřejnéh klíče a někdy také datum platnosti. | '''Certifikát''' je podepsaná zpráva, na které najdeme totožnost entity, hodnotu jejího veřejnéh klíče a někdy také datum platnosti. | ||

| − | == | + | == Odkazy == |

=== Reference === | === Reference === | ||

<references/> | <references/> | ||

=== Použitá literatura === | === Použitá literatura === | ||

| − | DOSEDĚL, Tomáš. <i>Počítačová bezpečnost a ochrana dat</i>. 1. vyd. Brno: Computer Press, 2004, 190 s. ISBN 80-251-0106-1.<br /> | + | * Cryptography. In: <i>Wikipedia: the free encyclopedia</i> [online]. Wikimedia Foundation, 2001-. Dostupné z: http://en.wikipedia.org/wiki/cryptography |

| − | PIPER, Fred a MURPHY, Sean. <i>Kryptografie</i>. 1. vyd. Praha: Dokořán, 2006, 157 s. ISBN 80-736-3074-5.<br /> | + | * DOSEDĚL, Tomáš. <i>Počítačová bezpečnost a ochrana dat</i>. 1. vyd. Brno: Computer Press, 2004, 190 s. ISBN 80-251-0106-1.<br /> |

| − | SINGH, Simon. <i>Kniha kódů a šifer: tajná komunikace od starého Egypta po kvantovou kryptografii</i>. 2. vyd. Praha: Dokořán, 2009, 382 s. ISBN 978-80-7363-268-7.<br /> | + | * PIPER, Fred a MURPHY, Sean. <i>Kryptografie</i>. 1. vyd. Praha: Dokořán, 2006, 157 s. ISBN 80-736-3074-5.<br /> |

| − | ADAMS, Simon. <i>Šifry a kódy: od hieroglyfů po hackery</i>. 1. vyd. Praha: Slovart, 2003, 96 s. ISBN 80-7209-503-X.<br /> | + | * SINGH, Simon. <i>Kniha kódů a šifer: tajná komunikace od starého Egypta po kvantovou kryptografii</i>. 2. vyd. Praha: Dokořán, 2009, 382 s. ISBN 978-80-7363-268-7.<br /> |

| − | VONDRUŠKA, Pavel. <i>Kryptologie, šifrování a tajná písma</i>. 1. vyd. Praha: Albatros, 2006, 340 s. ISBN 80-00-01888-8. | + | * ADAMS, Simon. <i>Šifry a kódy: od hieroglyfů po hackery</i>. 1. vyd. Praha: Slovart, 2003, 96 s. ISBN 80-7209-503-X.<br /> |

| + | * VONDRUŠKA, Pavel. <i>Kryptologie, šifrování a tajná písma</i>. 1. vyd. Praha: Albatros, 2006, 340 s. ISBN 80-00-01888-8. | ||

=== Doporučená literatura === | === Doporučená literatura === | ||

| − | DOSEDĚL, Tomáš. <i> | + | * DOSEDĚL, Tomáš. <i>Počítačová bezpečnost a ochrana dat</i>. 1. vyd. Brno: Computer Press, 2004, 190 s. ISBN 80-251-0106-1.<br /> |

| − | PIPER, Fred a MURPHY, Sean. <i> | + | * PIPER, Fred a MURPHY, Sean. <i>Kryptografie</i>. 1. vyd. Praha: Dokořán, 2006, 157 s. ISBN 80-736-3074-5.<br /> |

=== Zdroje obrázků === | === Zdroje obrázků === | ||

| − | Obr. 1 Wikimedia commons http://commons.wikimedia.org/wiki/File:Symetrick%C3%A1_%C5%A1ifra.png?uselang=cs<br /> | + | * Obr. 1 Wikimedia commons http://commons.wikimedia.org/wiki/File:Symetrick%C3%A1_%C5%A1ifra.png?uselang=cs<br /> |

| − | Obr. 2 Wikimedia commons http://commons.wikimedia.org/wiki/File:Asymetrick%C3%A1_kryptografie.svg<br /> | + | * Obr. 2 Wikimedia commons http://commons.wikimedia.org/wiki/File:Asymetrick%C3%A1_kryptografie.svg<br /> |

| − | Obr. 3 Wikimedia commons http://commons.wikimedia.org/wiki/File:Digital_Signature_diagram_cs.svg<br /> | + | * Obr. 3 Wikimedia commons http://commons.wikimedia.org/wiki/File:Digital_Signature_diagram_cs.svg<br /> |

=== Související články === | === Související články === | ||

| − | [[Základní pojmy v kryptologii]] | + | * [[Základní pojmy v kryptologii]]<br /> |

| − | [[Základní rozdělení kryptologie]] | + | * [[Základní rozdělení kryptologie]]<br /> |

| − | [[Historie kryptologie]] | + | * [[Historie kryptologie]]<br /> |

| − | [[Vládou ovládaná kryptologie]] | + | * [[Vládou ovládaná kryptologie]]<br /> |

| + | * [[Módy činnosti]] | ||

=== Klíčová slova === | === Klíčová slova === | ||

| − | Módy činnosti, Algoritmy | + | Módy činnosti, Algoritmy kryptologie, Šifrování, Digitální podpis |

| + | |||

| + | [[Kategorie: Informační studia a knihovnictví]] | ||

| + | [[Kategorie:Zpracování informací a informační servis]] | ||

| + | [[Kategorie:Duplicity UISK]] | ||

Aktuální verze z 3. 2. 2019, 23:18

Kryptologie je matematický vědní obor, který se zabývá utajováním a odkrýváním obsahu tajných zpráv. K tomu využívá šifrovací a dešifrovací algoritmy.

Slovo kryptologie pochází z řečtiny => kryptós = skrytý a logia = studovat

Moderní kryptologie pracuje na pomezí matematiky, výpočetní techniky a elektrotechniky. Nejčastěji je využívána k ochraně dat ve formě, počítačového hesla, digitálního podpisu a také je využívána k autentizaci dat, viz níže.[1]

Kryptologie se dále dělí na tři skupiny:

- Kryptografie - zabývá se šifrovacími algoritmy a konstrukcí šifrovacích klíčů

- Kryptoanalýza - snaží se zajistit dešifrovací kód a prolomit šifrovací algoritmy

- Steganografie - snaží se zakrýt existenci tajné zprávy[2]

Obsah

Základní pojmy moderní kryptologie

Šifrovací algoritmus

Algoritmus, který se snaží zašifrovat důležitá data. K šifrování a dešifrování těchto dat může být použit různý šifrovací klíč.

Kódovací algoritmus

Algoritmus, který také chrání data, ale nevyužívá k tomu žádný šifrovací klíč. Data jsou utajena samotným algoritmem. Může se jednat např. o data v jiném jazyce, která budou rozluštěna pouze těmi, kteří daným jazykem hovoří.

Prolomení algoritmu

K prolomení dochází, pokud je možno chráněná data přečíst, aniž by byl znám šifrovací klíč nebo kódovací algoritmus.[2]

Další důležité pojmy z oblasti kryptologie viz Základní pojmy v kryptologii

Dělení moderní kryptografie

Symetrická kryptografie

Symetrická kryptografie využívá pro šifrování i dešifrování zprávy jeden klíč. Využívá se ve všech tradičních formách šifrování, které byly objeveny do 70. let 20. století. Výhodou je nízká výpočetní náročnost při vytváření a rychlost. Naopak nevýhodou je, že obě strany musí spolu sdílet tajný klíč, na kterém se musí předem dohodnout nebo jej předem náhodně vygenerovat. Na správu a počet klíčů je symetrická kryptografie velice náročná. Aby se předešlo vyzrazení, často se symetrické šifry používají v kombinaci se šifrou asymetrickou. Symetrické šifry dále dělíme na šifry blokové a proudové.[3]

Blokové a proudové šifry

Blokové šifry používají algoritmy, které otevřený text šifrují po blocích.

Proudové šifry otevřený text šifrují po jednotlivých bitech.

Oba typy šifrování se dost prolínají, dochází k přepínání mezi jednotlivými šiframi, v krajním případě může také délka bloku degradovat na velikost jednoho znaku.

Blokové šifrování je snadno prolomitelné, proto bylo vyvinuto pět módů činnosti.[2]

Algoritmy symetrické kryptografie

Při tvorbě těchto algoritmů se používají dvě techniky, substituce a transpozice.

- Substituční šifry

- písmena ve zprávě zachovávají svou pozici, ale během šifrování jsou nahrazena jinými znaky

- Transpoziční šifry

- písmena si zachovávají svou totožnost, ale během šifrování se každé písmeno ve zprávě přemístí na jinou pozici[4]

V moderní kryptologii se využívají šifrovací algoritmy, které tyto dvě techniky kombinují.

- DES (Data Encryption Standard)

- symetrická bloková šifra, která má 256 klíčů

- nejširší využití našla ve finančním sektoru

- je však snadno prolomitelná, klíč se v dnešní době dá vyhledat během jediného dne

- v současnosti se proto DES používá ve verzi zvané trojitý DES => klíč se skládá ze dvou až tří DES klíčů (112 nebo 168 bitů)

- AES (Advanced Encryption Standard)

- šifrovací algoritmus pro ochranu elektronických dat, který s původním názvem Rijndael zvítězil v soutěži pořádané Národním institutem pro standardy a technologie (NIST)

- jedná se o symetrickou blokovou šifru, která k šifrování a dešifrování využívá jeden klíč

- délka klíče je může nabývat hodnoty 128, 192 a 256 bitů, měl by tak být odolný proti útokům hrubou silou[5]

- IDEA (International Data Encryption Algorithm)

- bloková šifra, která používá 128-bitový klíč a šifruje bloky o délce 64 bitů

- byla používána v Pretty Good Privacy (PGP) = počítačový program sloužící k šifrování a podepisování[6]

- RC2 (zkratka autorova pseudonymu Rivest Cipher)

- bloková šifra, která pracuje s 64-bitovými bloky dat, autorem je Ronald Rivest

- délka klíče se může měnit

- RC4 (zkratka autorova pseudonymu Rivest Cipher)

- proudová šifra, používá se např. pro šifrovaný přenos webových stránek

- patent patří stejně jako u RC2 firmě RSA

- až do roku 1994 byl tento algoritmus tajen[2]

Asymetrická kryptografie

Asymetrická kryptografie využívá pro šifrování a dešifrování zprávy dva rozdílné klíče. Každý uživatel si tak nastaví veřejný šifrovací klíč a dešifrovací klíč soukromý. Soukromý klíč musí zůstat v tajnosti.[3]

Tyto veřejné a soukromé klíče tvoří tzv. klíčový pár. Proto text, který je zašifrován jedním klíčem z páru, může být dešifrován pouze druhým klíčem ze stejného páru.[2]

Algoritmy asymetrické kryptografie

Tyto algoritmy se využívají nejen při šifrování, ale také při vytváření elektronických podpisů.[6]

- RSA (podle počátečních písmen autorů)

- roku 1978 tento algoritmus vytvořili Ron Rivest, Adi Shamir a Len Adleman

- velikost bloků se pohybuje od velikosti 640 bitů, výjimkou nebývají ani velikosti 1024 nebo 2048 bitů

- proces je pomalejší než u symetrických šifer, protože šifrovací i dešifrovací procesy zahrnují hodně výpočtů s velkými čísly

- největší uplatnění nachází při tvorbě digitálních podpisů, příležitostně se používá také k šifrování symetrických algoritmů

- El Gamal

- základ amerického standardu pro digitální podpisy (DSS)

- klíče obdobných velikostí jako u RSA

- ne moc vhodný algoritmus pro klasické šifrování[5]

Využití moderní kryptologie

Autentizace

Autentizace má dva různé významy

- Autentizace původu dat - ověřuje odkud data skutečně pocházejí

- Autentizace entit (párová) - jedna entita ověřuje entitu druhou

Většinou probíhá právě výměnou zpráv mezi dvěma entitami = autentizační protokol.

V tomto kontextu nemusí být entitou pouze člověk, ale může se jednat i o počítač. Aby uživatel mohl prokázat svou totožnost, nejen jinému uživateli, ale i počítači, využívají se k tomu tři prvky:

- něco známého - heslo, PIN, atd.

- něco vlastněného - plastiková kartička, autentizační kalkulačka, atd.

- něco charakteristického pro uživatele - otisky prstů, sken sítnice, podpisy, rozpoznání hlasu

Autentizace lze docílit také symetrickou kryptografií. Pak rozlišujeme dva druhy autentizace:

- Jednostranná - jeden uživatel se prokazuje druhému (ověřování pravosti v bankomatu, přihlašování do počítače,...)

- Oboustranná - oba uživatelé se prokazují navzájem (viz výše autentizační protokol)

Nejrozšířenějším autentizátorem, hlavně ve finančním sektoru je kód pro ověření zprávy (MAC = Message Authentication Code)[5]

Digitální podpis

Pro vytváření digitálních podpisů se využívají asymetrické algoritmy. Úkolem takového podpisu je zajistit, aby po podepsání nebyl obsah otevřeného textu pozměněn. Pracuje se s dvojicí klíčů, veřejným a soukromým.

Určitá osoba zaeviduje veřejný klíč u nezávislé autority a obdrží elektronické potvrzení o jeho vlastnictví = certifikát.

Vlastník soukromého klíče použije na otevřený text transformaci = elektronický podpis.

K veřejnému klíči má přístup kdokoliv, není důvod jej utajovat. Pomocí tohoto klíče lze pouze ověřit, že byl podepsán a že po podepsání nebyl text pozměněn.[6]

Zpracování asymetrické kryptografie je z výpočetního hlediska velice náročné, proto se využívají tzv. hashovací funkce.

Hashovací funkce

Hash = digitální otisk zprávy.

Základním principem je to, že výslednou hashovací funkcí je zhuštěný otisk => ten zastupuje původní zprávu. Hashovací funkce přijímají vstupní data libovolné délky, ale výstupní data jsou vždy řetězce o stejné délce.[5]

Certifikační autority

Hlavním úkolem certifikační autority je poskytování digitálně podepsaných certifikátů, které propojí entitu s hodnotou jeho veřejného klíče. Aby mohl být certifikát udělen, musí být veřejný klíč všeobecně známý a přístupný.

Certifikát je podepsaná zpráva, na které najdeme totožnost entity, hodnotu jejího veřejnéh klíče a někdy také datum platnosti.

Odkazy

Reference

- ↑ Cryptography. In: Wikipedia: the free encyclopedia [online]. Wikimedia Foundation, 2001-. Dostupné z: http://en.wikipedia.org/wiki/cryptography

- ↑ 2,0 2,1 2,2 2,3 2,4 DOSEDĚL, Tomáš. Počítačová bezpečnost a ochrana dat. 1. vyd. Brno: Computer Press, 2004, 190 s. ISBN 80-251-0106-1.

- ↑ 3,0 3,1 SINGH, Simon. Kniha kódů a šifer: tajná komunikace od starého Egypta po kvantovou kryptografii. 2. vyd. Praha: Dokořán, 2009, 382 s. ISBN 978-80-7363-268-7.

- ↑ ADAMS, Simon. Šifry a kódy: od hieroglyfů po hackery. 1. vyd. Praha: Slovart, 2003, 96 s. ISBN 80-7209-503-X.

- ↑ 5,0 5,1 5,2 5,3 PIPER, Fred a MURPHY, Sean. Kryptografie. 1. vyd. Praha: Dokořán, 2006, 157 s. ISBN 80-7363-074-5.

- ↑ 6,0 6,1 6,2 VONDRUŠKA, Pavel. Kryptologie, šifrování a tajná písma. 1. vyd. Praha: Albatros, 2006, 340 s. ISBN 80-00-01888-8.

Použitá literatura

- Cryptography. In: Wikipedia: the free encyclopedia [online]. Wikimedia Foundation, 2001-. Dostupné z: http://en.wikipedia.org/wiki/cryptography

- DOSEDĚL, Tomáš. Počítačová bezpečnost a ochrana dat. 1. vyd. Brno: Computer Press, 2004, 190 s. ISBN 80-251-0106-1.

- PIPER, Fred a MURPHY, Sean. Kryptografie. 1. vyd. Praha: Dokořán, 2006, 157 s. ISBN 80-736-3074-5.

- SINGH, Simon. Kniha kódů a šifer: tajná komunikace od starého Egypta po kvantovou kryptografii. 2. vyd. Praha: Dokořán, 2009, 382 s. ISBN 978-80-7363-268-7.

- ADAMS, Simon. Šifry a kódy: od hieroglyfů po hackery. 1. vyd. Praha: Slovart, 2003, 96 s. ISBN 80-7209-503-X.

- VONDRUŠKA, Pavel. Kryptologie, šifrování a tajná písma. 1. vyd. Praha: Albatros, 2006, 340 s. ISBN 80-00-01888-8.

Doporučená literatura

- DOSEDĚL, Tomáš. Počítačová bezpečnost a ochrana dat. 1. vyd. Brno: Computer Press, 2004, 190 s. ISBN 80-251-0106-1.

- PIPER, Fred a MURPHY, Sean. Kryptografie. 1. vyd. Praha: Dokořán, 2006, 157 s. ISBN 80-736-3074-5.

Zdroje obrázků

- Obr. 1 Wikimedia commons http://commons.wikimedia.org/wiki/File:Symetrick%C3%A1_%C5%A1ifra.png?uselang=cs

- Obr. 2 Wikimedia commons http://commons.wikimedia.org/wiki/File:Asymetrick%C3%A1_kryptografie.svg

- Obr. 3 Wikimedia commons http://commons.wikimedia.org/wiki/File:Digital_Signature_diagram_cs.svg

Související články

- Základní pojmy v kryptologii

- Základní rozdělení kryptologie

- Historie kryptologie

- Vládou ovládaná kryptologie

- Módy činnosti

Klíčová slova

Módy činnosti, Algoritmy kryptologie, Šifrování, Digitální podpis